Physical Address

304 North Cardinal St.

Dorchester Center, MA 02124

Physical Address

304 North Cardinal St.

Dorchester Center, MA 02124

دبي ، الإمارات العربية المتحدة ، 24 مارس 2023 – أصدرت شركة HP Inc. (المدرجة في بورصة نيويورك تحت الرمز NYSE: HPQ) اليوم أحدث تقرير فصلي لها HP Wolf Security Threat Insights ، والذي يُظهر أن المتسللين ينوّعون أساليب الهجوم ، بما في ذلك زيادة حملات التصيد باستخدام رمز الاستجابة السريعة. من خلال عزل التهديدات على أجهزة الكمبيوتر الشخصية التي تهربت من أدوات الكشف ، يكون لدى HP Wolf Security محددًا[1] نظرة ثاقبة على أحدث التقنيات التي يستخدمها مجرمو الإنترنت في مشهد الجرائم الإلكترونية سريع التغير.

حتى الآن ، نقر عملاء HP Wolf Security على أكثر من 25 مليار من مرفقات البريد الإلكتروني وصفحات الويب والملفات التي تم تنزيلها دون الإبلاغ عن أي انتهاكات. سيتم عرض المزيد من رؤى HP Wolf Security في مؤتمر Amplify Partner القادم ، 28-30 مارس ، McCormick Place Chicago.

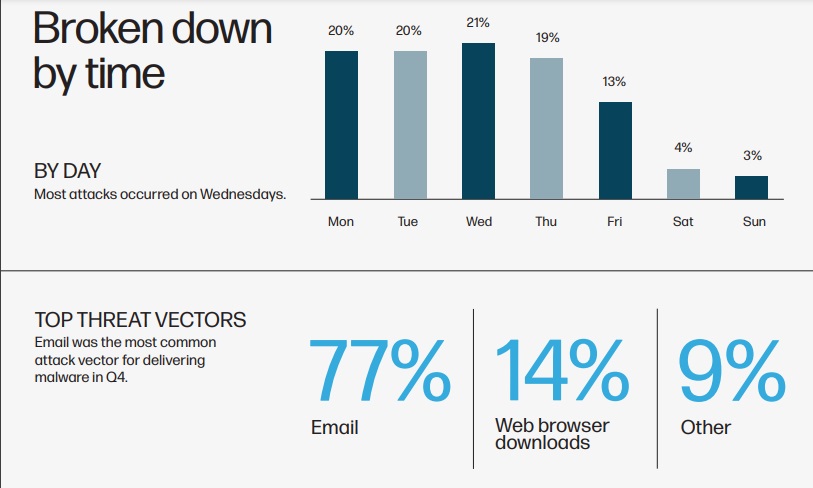

اعتبارًا من فبراير 2022 ، بدأت Microsoft في حظر وحدات الماكرو في ملفات Office افتراضيًا ، مما يجعل من الصعب على المهاجمين تشغيل تعليمات برمجية ضارة. تُظهر البيانات التي جمعها فريق HP Threat Research أنه اعتبارًا من الربع الثاني من عام 2022 ، قام المهاجمون بتنويع تقنياتهم لإيجاد طرق جديدة لاختراق الأجهزة وسرقة البيانات. استنادًا إلى بيانات من ملايين نقاط النهاية التي تشغل HP Wolf Security[2]وجد البحث:

“لقد رأينا موزعي البرامج الضارة مثل Emotet يحاولون الالتفاف حول سياسة ماكرو أكثر صرامة في Office باستخدام أساليب الهندسة الاجتماعية المعقدة ، والتي نعتقد أنها أقل فعالية. ولكن عندما يُغلق أحد الأبواب يفتح باب آخر – كما يتضح من زيادة عمليات المسح الضوئي الخادعة والإعلانات الخبيثة والمحفوظات وبرامج PDF الضارة ، “يوضح أليكس هولاند ، محلل البرامج الضارة الأول ، فريق أبحاث تهديدات HP Wolf Security ، HP Inc.

“يجب على المستخدمين البحث عن رسائل البريد الإلكتروني ومواقع الويب التي تطلب مسح رموز الاستجابة السريعة ضوئيًا والتخلي عن البيانات الحساسة وملفات PDF المرتبطة بأرشيفات محمية بكلمة مرور.”

في الربع الرابع ، وجدت HP أيضًا 24 مشروعًا برمجيًا شهيرًا تم تقليدها في حملات الدعاية الخبيثة المستخدمة لإصابة أجهزة الكمبيوتر بثماني عائلات من البرامج الضارة – مقارنة بحملتين مشابهتين فقط في العام السابق. تعتمد الهجمات على قيام المستخدمين بالنقر فوق إعلانات محرك البحث ، مما يؤدي إلى ظهور مواقع ويب ضارة تبدو متطابقة تقريبًا مع مواقع الويب الحقيقية.

يعلق الدكتور إيان برات ، الرئيس العالمي للأمن للأنظمة الشخصية ، HP Inc.

“يجب على المؤسسات نشر عزلة قوية لاحتواء ناقلات الهجوم الأكثر شيوعًا مثل البريد الإلكتروني وتصفح الويب والتنزيلات. ادمج هذا مع حلول حماية بيانات الاعتماد التي تحذر أو تمنع المستخدمين من إدخال تفاصيل حساسة على المواقع المشبوهة لتقليل سطح الهجوم بشكل كبير وتحسين الوضع الأمني للمؤسسة “.

يدير HP Wolf Security مهامًا محفوفة بالمخاطر مثل فتح مرفقات البريد الإلكتروني وتنزيل الملفات والنقر فوق الارتباطات في أجهزة افتراضية صغيرة معزولة (micro-VMs) لحماية المستخدمين ، والتقاط الآثار التفصيلية لمحاولات العدوى. تعمل تقنية عزل التطبيقات من HP على تخفيف التهديدات التي قد تتخطى أدوات الأمان الأخرى وتوفر رؤى فريدة لتقنيات التطفل الجديدة وسلوك الجهات الفاعلة في التهديد.

يمكن الاطلاع على التقرير الكامل هنا: https://threatresearch.ext.hp.com/hp-wolf-security-threat-insights-report-q4-2022/

حول البيانات

تم جمع هذه البيانات بشكل مجهول داخل الأجهزة الافتراضية لعملاء HP Wolf Security من أكتوبر إلى ديسمبر 2022.

حول HP

حول HP Wolf Security

يعد HP Wolf Security سلالة جديدة من أمان الأجهزة الطرفية. تم تصميم مجموعة خدمات HP للأمان المعزز بالأجهزة وخدمات الأمان التي تركز على نقطة النهاية لمساعدة المؤسسات على حماية أجهزة الكمبيوتر والطابعات والأشخاص من المتطفلين عبر الإنترنت. يوفر HP Wolf Security حماية ومرونة شاملة لنقاط النهاية تبدأ على مستوى الأجهزة وتمتد عبر البرامج والخدمات. قم بزيارة https://www.hp.com/uk-en/security/endpoint-security-solutions.html.

[1] لدى HP نظرة ثاقبة حول أحدث تقنيات المجرمين الإلكترونيين لأنها تحلل عينات من البرامج الضارة الواقعية في الأجهزة الافتراضية الصغيرة (micro-VMs) ، وتلتقط الآثار التفصيلية لمحاولات العدوى.

[2] أصبح HP Security الآن HP Wolf Security. تختلف ميزات الأمان حسب النظام الأساسي ، يرجى الاطلاع على ورقة بيانات المنتج للحصول على التفاصيل.

[3] كما هو مفصل في الصفحة 2 من تقرير رؤى التهديدات HP Wolf Security Q4